Въведение

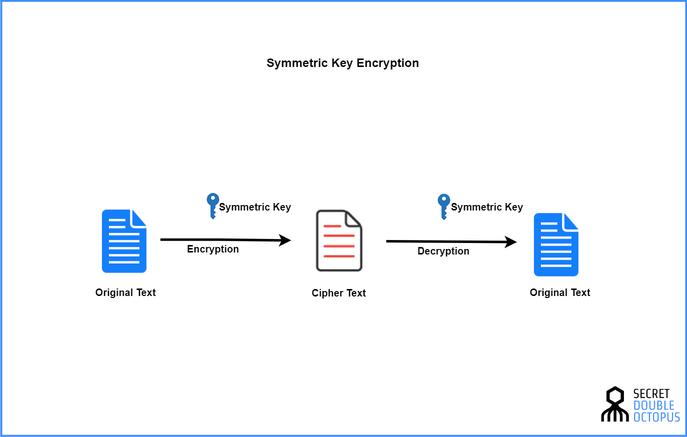

Паролата със симетричен или таен ключ се използва от хиляди години, което включва всяка форма на криптиране, при която един и същ ключ се използва за криптиране и също така се използва за декриптиране. Текст. Една от най-простите форми често се нарича парола "Цезар" - Твърди се, че това е метод на juliuscaesar за скриване на съобщения - процесът е прост, тоест преместване на азбуката в посока или в обратна посока. Примерът за HAL / IBM, предоставен в част 1, е този формуляр и неговият ключ показва да се дешифрира буквата напред. В този нормален пример ключът за дешифриране е огледален образ на ключ за криптиране, а не негова реплика, но това не вреди на нивото на поверителност като симетричен механизъм.

Подредба

вариантите на това просто решение се отнасят до използването на произволна сортирана азбука, която е със същата дължина като азбуката за обикновеното текстово съобщение. В този случай ключът може да бъде дълга последователност, състояща се от числа, например: 5, 19, 1, 2, 11 ... което показва, че A трябва да бъде съпоставено с E, B е S, C е A, D е B , E е K и т.н. - може също да има голям брой оригинални решения, които включват букви (предполагаеми), избрани от изречението на конкретен роман.

Разбира се, такава система е изключително крехка, а съвременните системи използват сложен алгоритъм, базиран на труден математически проблем, и следователно имат тенденция да бъдат изключително силни.

Процесът на асиметрична криптография има общ елемент и той почти никога не е споделен частен ключ. За разлика от несиметричната криптография, симетричните криптосистеми обикновено трябва да споделят ключове в ограничена група и да поддържат тяхната поверителност. За човек, който разглежда данни, криптирани със симетрична парола, ако няма достъп до ключа за криптирани данни, той е напълно невъзможен за преглед на криптирани данни. Ако такава тайна попадне в ръцете на лошия човек, тя незабавно напълно ще застраши сигурността на данните, криптирани с помощта на ключа. Следователно съдържанието, споделяно от всички системи в тази група, използващи секретния ключ, е трудността на управлението на ключове, което ще бъде обсъдено по-подробно в характеристиките на действителния проблем (непосредствено след тази серия).

Дължина на паролата

Типично споменатият ключ има определена дължина в бита, като например 56 бита или 128 бита. Тези дължини са дължината на паролата за симетричен ключ, а дължината на ключа на поне частните елементи в паролата за несиметричен ключ е доста дълга. Освен това няма корелация между двете групи дължини на ключове, освен ако за дадена система не се достигне нивото на сигурност, осигурено от дадена дължина на ключ. Въпреки това, Philzimmermann, много ефективен и важен пакет - основателят, наречен "PRETTYGOODPRIVACY, PGP)", предлага 80-битови симетрични ключове, понастоящем по отношение на сигурността и 1024-битово приближение на асиметричния ключ За да получите сигурността на 128-битовите симетрични ключове, може да се наложи да използвате 3000-битов асиметричен ключ. Някои хора определено ще сравнят някои от тях (без съмнение) или дори опити за възражения.

Във всяка конкретна група обаче дължината на използвания ключ обикновено е важен фактор при определяне на сигурността. Освен това дължината на ключа не е линейна, а се удвоява при всяко добавяне. Втората втора страна е четири, три пъти е осем, четири пъти е шестнадесет и го натиснете съответно. GigaGroup предоставя проста метафора, която прави възможно да се направи плувен басейн, който да побира всички 56-битови комбинации от ключове за всички възможни 40-битови комбинации от ключове и да побира всички възможни 128-битови комбинации от ключове. Обемът ще бъде приблизително еквивалентен на обема на Земята. 128-битова стойност, представена с десетична запетая, вероятно е 340, последвана от 36 нула.

Методът със симетричен ключ е много повече от несиметричния метод, така че методът със симетричен ключ е предпочитаният механизъм при криптиране на голям брой текст. Парола като DES (QV) е най-малко 100 пъти по-бърза от асиметричната парола RSA в софтуера (обсъдена в характеристиките на неконфигурационната система) и може да бъде 10 000 пъти при внедряване на специалния хардуер. Тайният ключ е най-подходящ за защита на данни в среда на един потребител или малка група, обикновено чрез използване на парола. Всъщност, като най-задоволителни методи, широко използвани в други части, най-задоволителните начини, които се използват широко, често се комбинират със симетрични и неверни системи.

Тип симетрична парола

Сега ще използвате блоковата парола (streamCIpher), за да реализирате симетричната парола, ще обсъдим тези две пароли. Тази функция също се счита за наречена "MessageAuthenticationCode, Mac)" механизъм за контролна сума. MAC и резюмето на съобщението е напълно различно и резюмето на съобщението се използва в цифровия подпис, което ще бъде обсъдено в характеристиките на асиметричната криптография (част 3).

Пакетна парола

Пакетната парола преобразува мекия текстов блок с фиксирана дължина в дълъг код, който е под контрола на тайната. Дешифрирането се постига с помощта на обратна трансформация и същия ключ. За текущи много пакетни пароли размерът на пакета е 64 бита, но това вероятно ще се увеличи.

Текстовите съобщения Ming обикновено са много по-дълги от конкретен размер на пакета и се използват различни техники или режими. Примерите за този метод включват: Electronics Coding (ECB), Password Packet Link (CBC) или Password Feedback (CFB). ECB използва един и същ ключ, за да криптира просто една по една, в режим CBC, всеки блок с обикновен текст "различен или" операция с предишния таен блок преди криптиране, като по този начин увеличава сложността Степента може да направи някои атаки по-трудни за изпълнение. Режимът "Изходна обратна връзка" (OFB) е подобен на режима CBC, но количеството "различни или" се генерира независимо. CBC се използва широко, като например при изпълнението на DES (QV), и обсъжда в дълбочина техническите аспекти на криптографията в съответните книги. Забележка: Универсалната слабост на вашата собствена криптографска система е да използвате някои разкрити алгоритми в проста форма, а не да предоставяте допълнителна защита.

итеративната пакетна парола е парола с множество цикли, като по този начин подобрява сигурността. Във всеки цикъл може да се приложи подходяща трансформация чрез използване на специална функция за генериране на подключ от първоначалния таен ключ. Допълнителното търсене на изчисления неизбежно ще повлияе на скоростта на криптирането, така че има баланс между нуждите за сигурност и скоростта на изпълнение. В света няма безплатен обяд, криптографията също е същата; някои от уменията за прилагане на подходящи методи са от връзката между нуждите за претегляне и връзката им с баланса на търсенето.

Пакетната парола включва DES, IDEA, SAFER, BLOWFISH и SKIPJACK - последният е алгоритъмът, използван в "ограничителния чип" на Агенцията за национална сигурност на САЩ (NSA).

Парола за последователност

В сравнение с паролата за пакети, паролата за последователност може да бъде много бърза, въпреки че някои пароли за групиране (като CFB или DES в CFB или OFB) могат да работят Operately като парола за последователност. Паролата за последователност действа върху някои малки групи, състоящи се от няколко бита, като обикновено се използва последователност от битове, наречена поток от ключове, като ключ за прилагане на „различни или“ операции. Някои пароли за последователност се основават на механизъм, наречен "LinearfeedBackshiftregister, LFSR), който генерира двоична последователност.

Паролата за последователност е разработена от професионална парола, парола Vernam (one-timePAD). Примери за последователни пароли включват RC4 и "SoftwareOptimizedEncryptionAlithm, Seal" и специален случай на пароли Vernam или пароли за еднократна употреба.

код за удостоверяване на съобщение

кодът за удостоверяване на съобщение (MAC) не е парола, а специална форма на контролна сума (обикновено 32 бита), чрез използване на тайна. Ключът се генерира във връзка с специфична схема за удостоверяване и е прикачен към съобщение. Резюмето на съобщението е за генериране и проверка на генерираното и проверено с помощта на асиметричен ключ с помощта на еднопосочна хеш функция. В сравнение с двете, очакваният получател трябва да има достъп до тайната, за да провери кода.